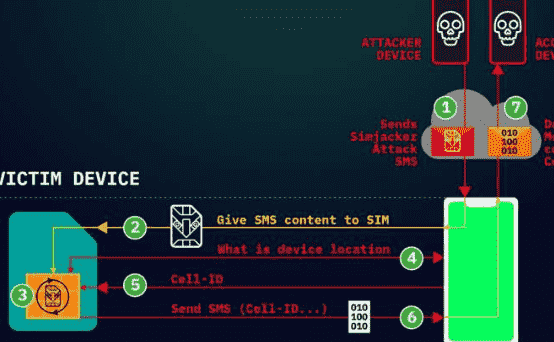

智能手机安全领域的问题:有一个与平台无关的入侵者 - 无论受害者依赖什么硬件或软件,它都可以统计受害者。Simjacker是漏洞利用的名称。发现它的团队来自AdaptiveMobile Security。

这是一家总部位于都柏林的网络电信安全公司,业务是“针对当前和未来网络威胁的威胁响应服务,以保护网络,国家和个人移动用户”。

研究人员发现这个漏洞与嵌入在SIM卡上的技术有关。他们说,黑客正在利用一个漏洞来追踪手机位置。

研究人员表示,除了追踪之外,甚至有可能进行其他类型的恶作剧。

想想主要的警钟。该公司表示,Simjacker已被“进一步利用以对个人和移动运营商进行许多其他类型的攻击,例如欺诈,诈骗电话,信息泄露,拒绝服务和间谍活动。”

但他们为什么称它为Simjacker?该名称来自以下发现:(1)它涉及劫持SIM卡和(2)威胁移动电话用户。

用户信息是从易受攻击的运营商中提取的,使用恶意SMS消息进行检索。

谁可能落后于Simjacker?该公司认为,这些攻击很可能源于一家监管公司,该公司与政府合作,追踪和监控个人;绕过现有的信号保护措施。

应关注移动运营商和用户。公司首席技术官Cathal Mc Daid认为Simjacker对他们来说是一个明显的危险,并且“可能是核心移动网络上最复杂的攻击。”

他们的研究结果是什么?Ars Technica的Dan Goodin报告说,他们观察到成功定位的制造商的众多设备品牌的缺陷。如?古丁说,名字包括苹果,中兴,摩托罗拉,三星,谷歌,华为。

不过不要责怪电话; 麻烦涉及卡,而不是电话。ExtremeTech中的 Ryan Whitwam :“...消息包含一个隐藏的Sim Toolkit指令包,它与S @ T浏览器交互。这是一个应用程序驻留在许多手机内的SIM卡上,而不是手机本身。因此,没有任何安全性Android或iOS的功能可以阻止攻击。“

研究人员披露了GSM协会(GSMA)和SIMalliance的缺陷。为什么这两组?这两家公司负责监管移动运营商并希望提高移动服务的安全性。

GSMA网站称:“我们的目的是分析行业的威胁形势,并提供信息,使我们的会员能够保护移动生态系统。” SIM联盟网站称,“ SIMalliance成员占全球SIM卡市场的80%。因此,SIMalliance的会员资格负责提供全球分布最广的安全应用交付平台(UICC / SIM / USIM)。”

什么是安全专家都柏林组之外认为呢?对安全漏洞的过度戏剧性反应?古丁在Ars Technica的转向移动安全专家和位的安全公司步道,丹圭多,谁同意的CEO。很糟糕,他说。“这种攻击与平台无关,几乎影响到每部手机,除了你的手机运营商之外几乎没有任何人能做到这一点。”

Goodin提供了这样的结论:“星期四的报告意味着,在运营商实施SIMalliance建议之前,黑客还有另一种隐藏的技术,这种技术以前被忽视了。”

以下是该组的建议:“SIMalliance建议实施S @ T推送消息的安全性。可以在两个不同的级别引入此安全性:1。在网络级别,可以实施过滤以拦截和阻止非法二进制SMS消息2.在SIM卡级别,推送模式下连接到S @ T浏览器的最低安全级别-MSL可以强制加密校验和+加密(至少MSL = 0x06)。在这种情况下,重放合法消息可以导致不良影响,MSL加密校验和+加密和反重放。建议使用计数器(例如0x16)。“

翻译:“就其本身而言,SIMalliance已向移动运营商提出了新的建议,”TNW的Ravie Lakshmanan表示,“ 通过过滤这些非法的二进制短信来实现S @ T推送消息的额外安全性。”

(TNW解释了什么是SIMalliance Toolbox Browser的S @ T-short-一种设计用于移动设备的微浏览器(又名移动浏览器),特别是支持无线应用协议(WAP)的手机,这是访问互联网的通用标准从21世纪初开始。“)

下一步是什么?

“现在已经发现了这个漏洞,我们完全期望漏洞利用作者和其他恶意行为者会试图将这些攻击发展到其他领域,”McDaid在新闻发布会上说。

Cathal Mc Daid将于下个月在伦敦的Virus Bulletin Conference上发表关于Simjacker的演讲。顾名思义,事件的重点是威胁情报。

相关阅读

猜您喜欢

- 随着抵押贷款利率飙升 房屋负担能力几乎是有记录以来最差的

- 政府官员称乌克兰每天约有15万人使用SpaceX的Starlink互联网服务

- 星巴克工会声称首席执行官舒尔茨“威胁要扣留”福利违反了劳动法

- 格林威治房产所有者将接受比特币或以太坊加密货币作为650万美元房产的付款

- Facebook所有者Meta计划Zuck Bucks非加密货币

- 特斯拉股票今天早上走高

- 一位分析师对该药房股票的前景黯淡

- SoFi正在削减2022年的指导

- 宏观经济担忧让位于对有吸引力的估值的乐观情绪

- CrowdStrike股票在周四突然暴涨

- Costco和山姆会员店是最大的两家零售批发商

- AngioDynamics股票今天飙升10%

- 投资者的不安似乎现在正在进入加密货币世界

- 拟议的股票分割尚未引发对其股票的热情

- Hindalco,Motherson,Reddy博士,帆和盖皮:看望预期

- 向下!印度州银行,Suzlon能量在60艘缺点中达到52周

热门文章

-

1

1雷迪博士:美国的健康成长,印度受到欧洲和EMS的弱点抵消

原创 2022-02-24 16:52:10 -

2

2Jet Airways宣布提供“运气票”优惠

原创 2022-02-24 15:52:20 -

3

3ACC Plinges 3%; Q4净跌至69%

原创 2022-02-24 14:52:25 -

4

4Arun Jaitley与Bishnu Prasad Paudel举行了双边会议

原创 2022-02-24 13:52:10 -

5

5Hinduja Global Solutions Q3 FY16 PAT达171万卢比

原创 2022-02-24 12:52:21 -

6

6等待太久价格纠正了吗?

原创 2022-02-24 11:52:08